本期我們將詳細介紹關于RFID的安全知識。DHS4300A–Q4(RFID安全)于2014年8月5日發布,此文檔提出了與RFID相關的要求及與RFID有關的對DHS無線安全策略實現的指導建議,以輔助國土安全部各部門對RFID系統的信息保障項目的開發和實現。

RFID技術

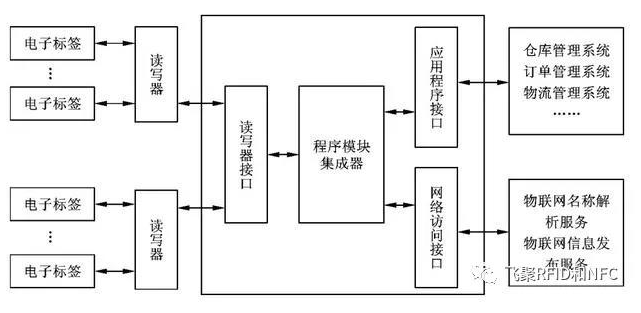

RFID是一種能夠通過電磁信號與無線設備(標簽)進行遠程通信的技術,可以通過電磁信號識別和跟蹤他們所依附的對象。RFID系統包括標簽、讀寫器、本地計算機主機、后端應用程序和數據庫,標簽上的數據被讀寫器掃描并發送到后端服務器,整個過程可以自動同步和遠程完成。圖2描述了一個被動式的RFID系統。

RFID系統中有些標簽只存儲簡單的識別碼,有些標簽則可以存儲更多的信息,比如生物識別數據、位置、溫度和濕度等,這取決于標簽的硬件和附加的外圍設備。例如,一種使用標準企業無線網絡并結合位置和ID信息實時對資產和人員進行定位的標簽,可以利用該標簽在醫院里實施動態跟蹤。

RFID標簽由微芯片和天線組成,使用不同的電磁頻率如低頻、高頻、超高頻、無線網絡、紅外線和超聲波進行通信。一般包括有源和無源兩種類型的RFID標簽:

(1)無源的和半無源的標簽本身沒有內部能量來源,通常利用來自外部的(如讀寫器等)射頻設備發射信號的能量。

(2)有源和半有源標簽有內部能源,可以自動將射頻信號發送給讀寫器。

RFID系統中存在的安全問題及建議措施

有源標簽

有源標簽周期性地發出射頻信號與讀寫器進行通信,根據頻率和傳輸功率大小,信號可以穿透墻壁等物體,有些標簽甚至可以在幾百米的開闊空間和幾十米的室內區域中進行通信。

目前,大多數有源標簽不支持身份驗證或加密功能,很容易通過使用兼容的讀寫器竊取傳輸的數據,因此有源標簽應該在安全的操作環境中使用。對于采用RFID的組織來說,了解有源標簽的運作機制,評估業務和操作中的風險和漏洞,做出明智決策、平衡操作和安全考慮,是非常重要的。

無源標簽

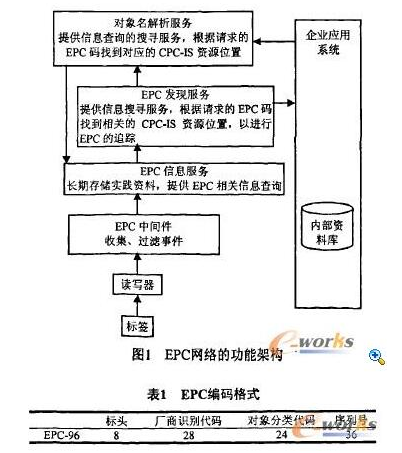

現在,大多數的無源標簽都符合EPCClass1Gen2標準。這個標準是受美國國防部和沃爾瑪委托建立的,并已被各行業和政府機構廣泛地采用。然而,EPCClass1Gen2標準只提供了非常有限的安全特性:

用于雙向握手和數據屏蔽的16位隨機數生成器用來鎖定一個給定的標簽和讀寫器會話,以避免多個標簽或讀寫器存在時發生沖突;它生成的數值也被用作一個對密碼進行簡單加密的關鍵值和執行寫命令時讀寫器向標簽中寫的內容,但是它不用于對從標簽到讀寫器的識別數據的加密。

執行禁用標簽的kill命令需要一個32的密碼。

采用16位循環冗余校驗(CRC)進行錯誤檢測。

訪問標簽某些部分需要一個32位的密碼(如用于“寫”操作的密碼位),但此密碼不用于標記標簽ID數據訪問驗證。

由于可以進行加密的位數很少,所有這些特征被認為安全性很弱。因此部署這類標簽時必須考慮如下安全問題:

EPC標簽響應任何兼容的讀寫器時不會先進行認證;

用于滅活和訪問控制的是短而靜態的密碼,并且它們只提供讀寫器到標簽的單向認證,因此可能會被攻擊者破解;

EPC標準沒有數據加密要求,無論是在標簽上或是在傳輸中;

EPC密碼的加密能力很弱。

讀寫器向標簽發送的用來進行數據屏蔽的關鍵值在最開始標簽向讀寫器發送過程中可以被攔截。

智能卡

智能卡通過直接物理接觸(接觸卡,遵循ISO/IEC7816標準)或遠程的非接觸射頻接口(非接觸式卡,遵循ISO/IEC14443標準)與讀寫器進行通信。智能卡中有一個用于數據存儲和計算的嵌入式集成電路(IC),憑借其內置的集成電路和相關的微控制器,能夠存儲大量的數據并執行復雜的操作。智能卡包括一些強大的安全功能,如加密和數字簽名,并可以與外部RFID系統智能交互。例如,一些非接觸式的卡可以通過高級加密標準(AES)算法加密數據,并可以根據公鑰基礎設施(PKI)使用秘密內置的唯一密鑰進行相互認證。

智能卡和RFID系統應該提供一個在通信建立前和周期性通信時進行批次驗證的機制,從而減少智能卡被攻擊。數字證書經常用于此,共享密鑰也是另一種選擇。

近場通信(NFC)

近場通信(NFC)是一種無線技術,旨在在兩個設備非常靠近時(幾厘米)進行通信,其工作頻率、功耗、硬件和軟件設計決定了通信距離的局限性。NFC允許兩個設備建立一個通信信道,這符合ISO/IEC18092和21481標準的。例如,兩個NFC智能手機用戶可以通過相互靠近手機來分享照片。

NFC通信時不需要進行身份驗證或加密,但需要兩個設備非常接近,這也使它不容易受到如竊聽、數據修改、中間人攻擊等威脅,但不是無懈可擊。除特定的需要或業務考慮,默認情況下,設備上的NFC功能應該被禁用,由用戶手動啟用,以盡量減少潛在的數據泄漏。

后端系統

RFID后端系統是由網絡組件、中間件和處理ID信息的業務應用程序組成。這個系統和其他企業系統(如供應鏈應用)共享ID信息,因此,后端系統應部署在值得信賴的企業邊界內。

在這個邊界內部署的是美國國土安全部認可的信息系統和組件,其中國土安全部通常直接掌握應用程序及其效果評估。為確保RFID后端系統的有效保護,強大的周界深度防御戰略是必要的。防火墻、代理和內容過濾是保障企業邊界安全的一些有效工具和方法。此外,應編寫和實施用于安全修補、更新的操作系統和與后端系統相關的應用程序的標準操作規程。

標簽數據安全

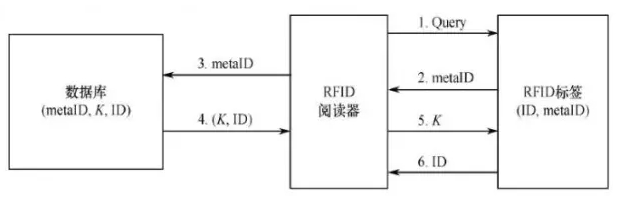

標簽上的數據很容易受到各種攻擊,特別是數據能力較差、沒有強大安全功能的標簽。例如,通過EPCGen2無源標簽跟蹤筆記本電腦。可以使用非描述性的和隨機的獨特數字來代表敏感的識別信息,而不是直接將組織機構代碼、員工標簽號碼、產品序列號等敏感數據存儲在標簽上,進而使用更安全的RFID后端系統進行映射識別。使用這種方式,即使標簽數據被未經授權的讀寫器捕獲,標簽數據也不會透露任何敏感的信息。

射頻泄漏

根據射頻帶和設備的功率,從標簽和讀寫器發出的射頻信號可以在幾厘米到幾百米的范圍內被捕獲和解碼,需要對此加以防范。

提高RFID技術安全性的指導意見

物理訪問控制

RFID信號能夠穿越使用區域的墻壁并在區域外圍傳播,通用物理訪問控制限制人員進出辦公大樓、數據中心和包含IT設備的房間,可以防范物理環境威脅。RFID系統所有者通過該控制需措施,限制對手物理接觸RFID系統部件。

考慮到某些特殊對手的能力,還應確保與RFID系統相關的數據的恰當使用。這意味著,還要防止人員的無意識非正確操作,即使這些人員并不是對手。隱私規范文檔中必須要考慮RFID系統和數據的潛在誤用(包括非故意使用),并根據識別到的新用法和風險持續更新文檔。

安全處理標簽

在完成預期任務之后,RFID標簽應該被安全地處理掉。標簽可以通過物理或電子方式銷毀、停用。

物理銷毀包括焚燒、強制撕裂或粉碎,粉碎和撕裂能夠導致集成電路與天線分離(這使得標簽的讀取變得更加困難,但并非不可能),也會損壞或消除集成電路。電子破壞包括使用標簽的殺死功能或利用強電磁場向電路輸送強電流使標簽的電路不可再操作。盡管該數據恢復方法實用性差,但通過電子方式永久禁用標簽仍然有可能恢復標簽內容(如使用掃描電子顯微鏡)。因此,如果要保證標簽的可讀性為零,必須在物理破壞或電子破壞后進行焚化。

職責分離

強制要求將每個安全任務分配給不同的人員,單人不能承擔整個任務。要對敏感信息系統進行適當的內部控制,就必須使用這種方式進行分離。它還能確保沒有人能夠單獨完全控制系統的安全機制。

配置管理

通過配置管理控制對RFID系統的更改,以確保更改與組織的任務一致。配置管理通常使技術支持人員能夠快速識別操作問題的根源,并允許安全人員和審計人員發現不當行為和其他違反策略的行為。

安全應急響應

安全控制旨在保護組織免受安全威脅,但不管這些控制有多有效,一些安全事件是不可避免的。在發生此類事件之前,組織需要有效的響應能力。

總結

RFID技術是無線網絡通信的一個重要組成部分,RFID系統的安全也關系著多個重要部門的資產安全,因此需要使用部門加以重視。本期我們介紹了DHS4300A系列手冊中關于RFID的安全,供采用RFID系統的部門參考。

責任編輯:Ct

電子發燒友App

電子發燒友App

評論